A lei "Carolina Dieckmann", segundo o advogado Renato Opice Blum, especializado em direito digital, só abrange os casos onde a vítima está com o PC protegido. Para que você possa efetuar uma queixa, caso tenha seu computador invadido, é essencial ler o tutorial que oTechTudo preparou. Afinal, é preciso estar bem protegido - garantindo assim suas noites de novo -, e adequar seu computador à lei.

Como atualmente quase todo PC passa boa parte do tempo conectado à Internet, mantê-lo totalmente protegido é algo complicado, porém, não é impossível. Só é preciso ter as ferramentas certas, conhecer um pouco a plataforma usada e ter alguns cuidados. Se você usa o

Windows 7 e quer tornar seu computador totalmente protegido, acompanhe essas dicas.

Controle seus usuários e limite os privilégios

Um dos detalhes mais ignorados no sistema operacional

Windows é o seu controle de permissões e usuários. Isso acontece porque em versões anteriores esse sistema sempre esteve focado em facilidade de uso e a questão da segurança foi deixada um pouco de lado. Isso mudou a partir do Windows XP, que passou a ter um controle de segurança mais moderno e recebeu melhorias nas versões seguintes (Vista, 7 e 8).

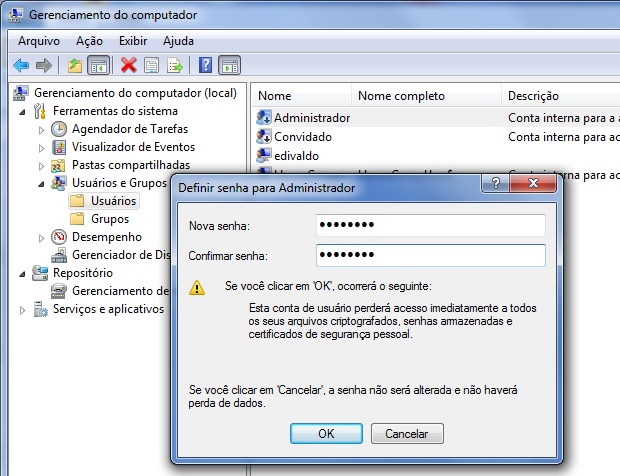

Por padrão, o Windows vem com a conta de administrador desativada e com uma senha em branco, o que é um grande risco de segurança, por isso, o primeiro passo para o Windows mais seguro é ativar a conta e criar uma senha para ela. Vale lembrar que a senha a ser criada deve ser bem difícil (maior que 8 dígitos, usar letras maiúsculas e minúsculas e números) e o acesso a ela altamente restrito.

Para fazer essa modificação, siga esses passos:

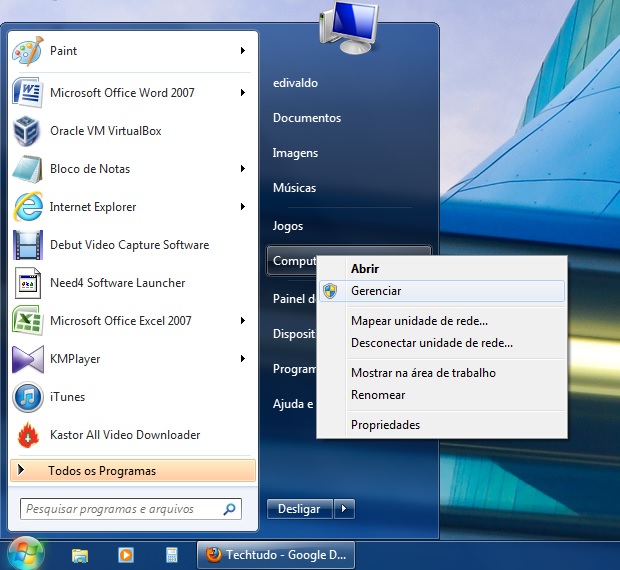

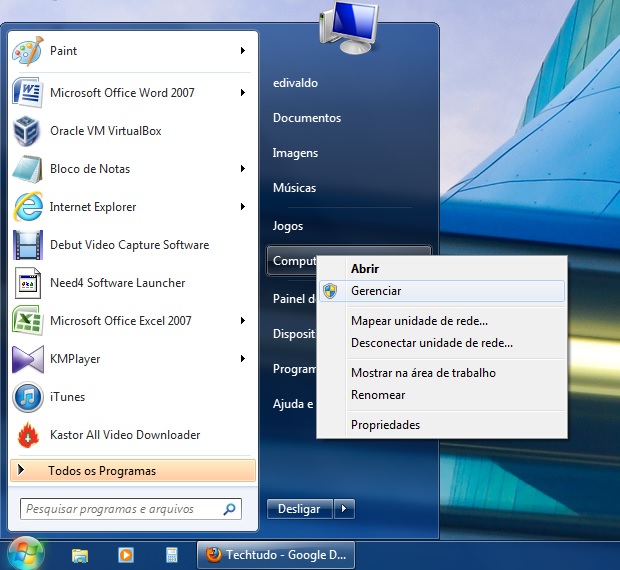

Passo 1. Clique em “iniciar” e depois clique com o botão direito do mouse no item “Computador”;

Passo 2. No menu que aparece, clique na opção “Gerenciar”;

Acessando o gerenciamento do computador (Foto: Reprodução/Edivaldo Brito)

Acessando o gerenciamento do computador (Foto: Reprodução/Edivaldo Brito)

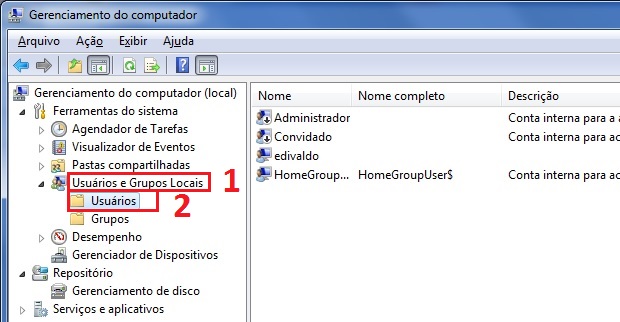

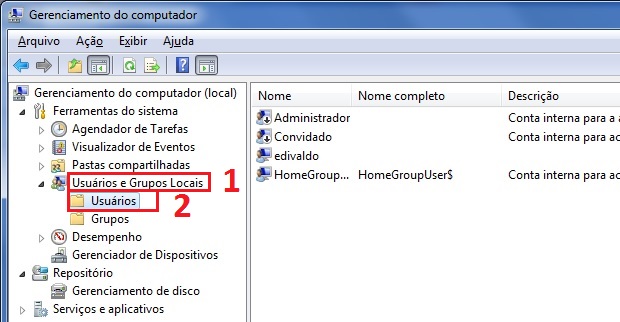

Passo 3. Clique em “Usuários e Grupos locais” e depois na pasta “Usuários”;

Acessando as contas de usuário (Foto: Reprodução/Edivaldo Brito)

Acessando as contas de usuário (Foto: Reprodução/Edivaldo Brito)

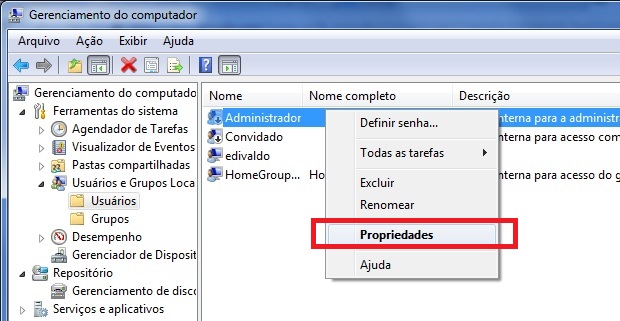

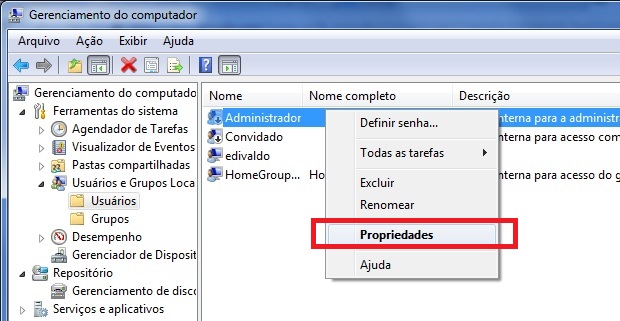

Passo 4. Clique com o botão direito no usuário “Administrador”. No menu que aparece, escolha a opção “Propriedades”;

Acessando as propriedades da conta do administrador (Foto: Reprodução/Edivaldo Brito)

Acessando as propriedades da conta do administrador (Foto: Reprodução/Edivaldo Brito)

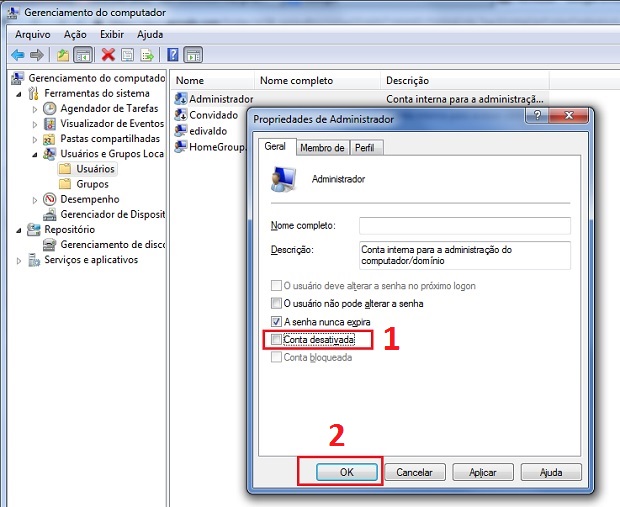

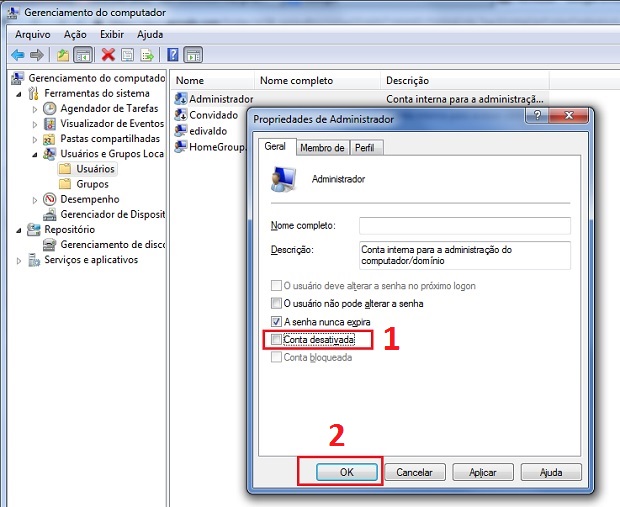

Passo 5. Na janela de propriedades, desmarque a opção “Conta desativada” e confirme clicando no botão “OK”;

Ativando a conta do administrador (Foto: Reprodução/Edivaldo Brito)

Ativando a conta do administrador (Foto: Reprodução/Edivaldo Brito)

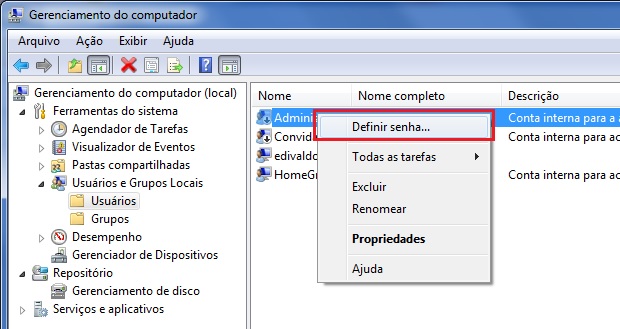

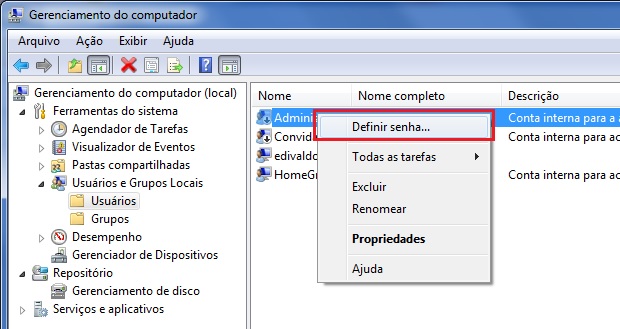

Passo 6. Novamente clique com o botão direito no usuário “Administrador” e no menu que aparece, escolha a opção “Definir senha…”;

Iniciando a definição de senha da conta do administrador (Foto: Reprodução/Edivaldo Brito)

Iniciando a definição de senha da conta do administrador (Foto: Reprodução/Edivaldo Brito)

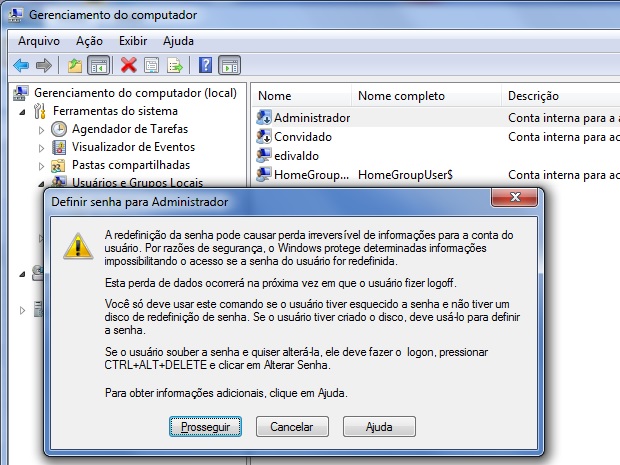

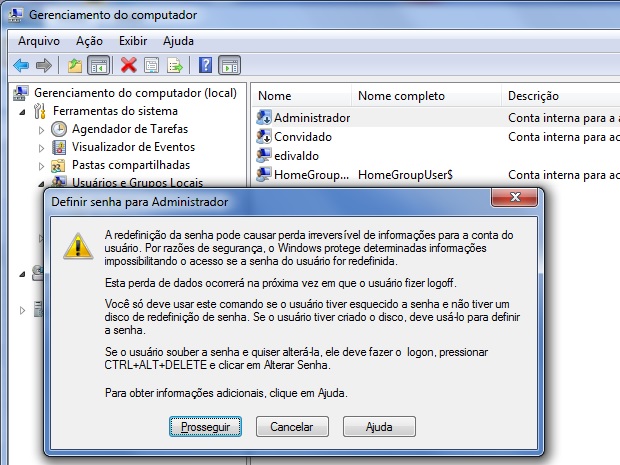

Passo 7. Se aparecer uma tela de mensagem, apenas clique em “Prosseguir”;

Alerta sobre a definição de senha da conta do administrador (Foto: Reprodução/Edivaldo Brito)

Alerta sobre a definição de senha da conta do administrador (Foto: Reprodução/Edivaldo Brito)

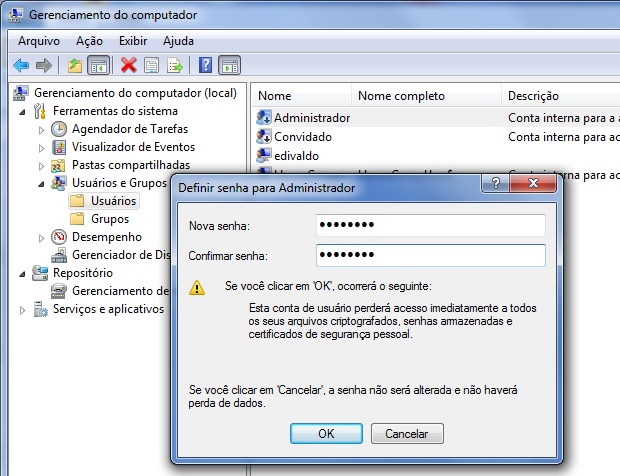

Passo 8. Na tela de definição de senha, digite a senha no primeiro campo e novamente no segundo, depois clique no botão “OK” para confirmar.

Crianda a senha da conta do administrador (Foto: Reprodução/Edivaldo Brito)

Crianda a senha da conta do administrador (Foto: Reprodução/Edivaldo Brito)

O próximo passo é limitar o acesso de todos os outros usuários, retirando qualquer um que esteja com permissões de “Administrador”. Manter um usuário como administrador – mesmo que seja você – é um erro grave, ao criar um usuário com tanto poder, mesmo com o uso de ferramentas de segurança como antivírus, em pouco tempo a máquina poderá ser contaminada, por exemplo, simplesmente clicando em links que levam a programas maliciosos.

Para retirar o privilégio de administrador dos usuários, faça assim:

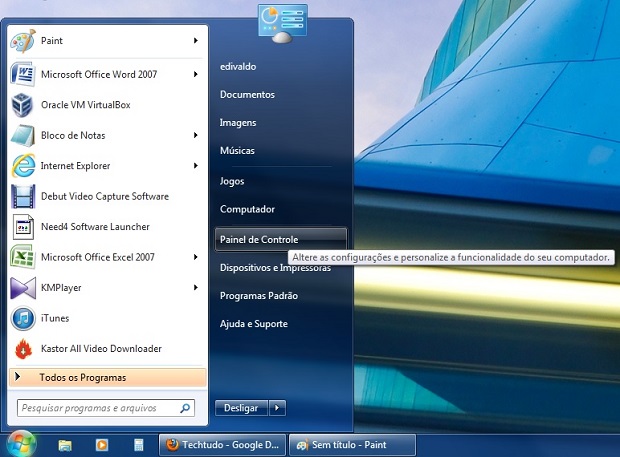

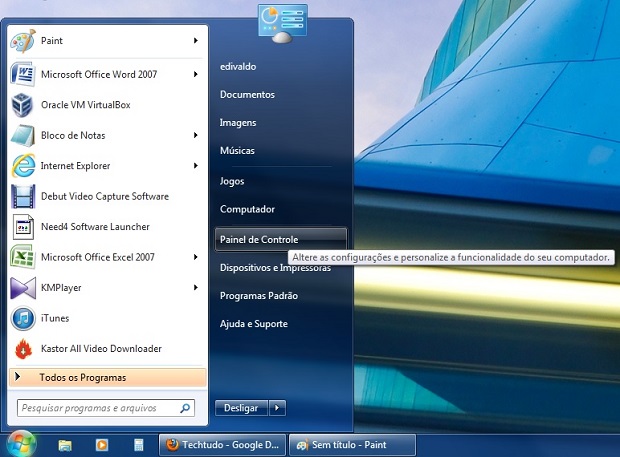

Passo 1. Clique no menu iniciar e depois na opção ”Painel de controle”;

Acessando o painel de controle (Foto: Reprodução/Edivaldo Brito)

Acessando o painel de controle (Foto: Reprodução/Edivaldo Brito)

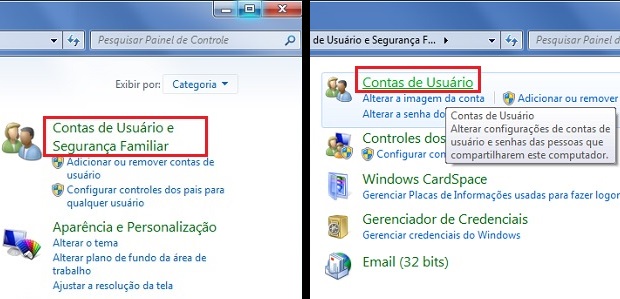

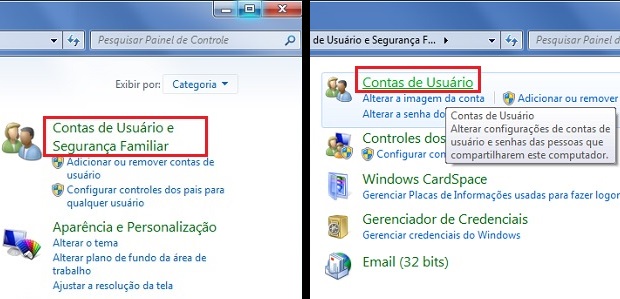

Passo 2. Clique na opção “Contas de Usuário e segurança Familiar” e na próxima janela em “Contas de usuário”;

Acessando as contas de usuários (Foto: Reprodução/Edivaldo Brito)

Acessando as contas de usuários (Foto: Reprodução/Edivaldo Brito)

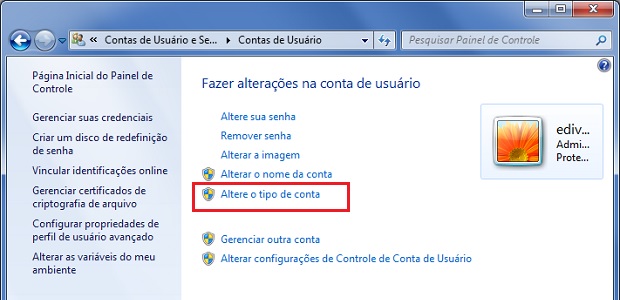

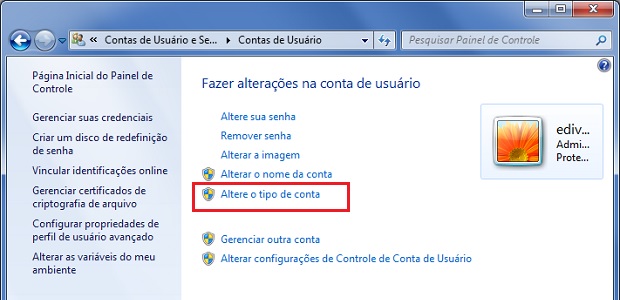

Passo 3. Selecione o usuário e clique em ”Altere o tipo de conta”. Quando for pedida a senha de Administrador, digite-a;

Acessando a tela de alteração do tipo de conta (Foto: Reprodução/Edivaldo Brito)

Acessando a tela de alteração do tipo de conta (Foto: Reprodução/Edivaldo Brito)

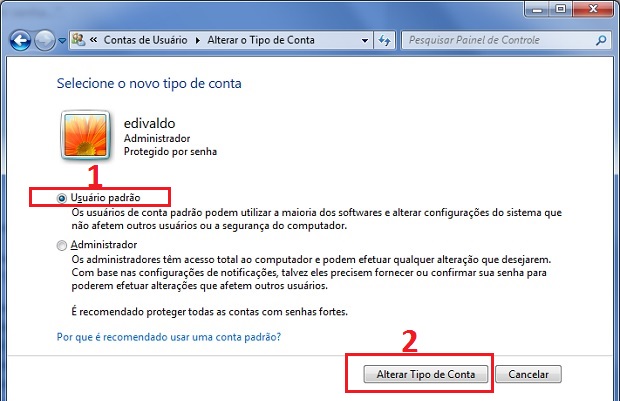

Passo 4. Marque a opção “Usuário padrão” e clique em “Alterar tipo de conta” para confirmar. Repita esses processo para todos os usuários que estiverem com privilégios de administrador.

Alterando o tipo de conta (Foto: Reprodução/Edivaldo Brito)

Alterando o tipo de conta (Foto: Reprodução/Edivaldo Brito)

Com essas mudanças, você passará a usar o Windows com um usuário comum e quando for “extremamente” necessário fazer alguma tarefa com a conta de administrador, utilize a opção “Executar como Administrador” ou faça login com a conta.

Instale um Firewall e feche as “todas” as portas do PC que não estiver precisando

Um firewall controla o acesso em uma rede de computadores, Normalmente ele é colocado para se tornar um caminho obrigatório, onde toda informação de uma rede local precisa passar e ser fiscalizada antes de entrar ou sair. Mas como segurança nunca é demais, além do firewall da rede onde está seu computador, também é importante adicionar uma camada extra de proteção diretamente no Windows do seu PC, instalando um Firewall pessoal nele. Isso dificultará ainda mais as chances de uma invasão.

Se tiver alguma dúvida sobre Firewall, consulte o nosso

Fórum TechTudo.

Dentre as opções disponíveis para o Windows, estão o

McAfee Internet Security,

ZoneAlarm Free,

Ashampoo FireWall,

Sygate Personal Firewall,

Comodo Personal Firewall,

Comodo Firewall Pro e vários outros. Na hora de escolher, atente para a quantidade de ferramentas auxiliares que eles oferecem e, claro, a interface dele, quanto mais intuitivo o programa for, maiores são as chances de você configurá-lo corretamente e, consequentemente, mais eficiente ele se torna. Escolha aquele que for mais adequado as suas necessidades e instale-o.

Independentemente do firewall que você escolheu, todos eles essencialmente fazem a mesma coisa, bloquear portas. As portas são os canais por onde os serviços conversam entre si e a partir do momento que um firewall entra em ação, somente computadores e portas autorizadas podem ter comunicação. Esses movimentos serão registrados para serem analisados posteriormente.

A primeira coisa ser feita após instalar o firewall é configurá-lo para que ele bloqueie o máximo de portas possíveis, deixando apenas as que realmente estiverem sendo usadas. Todas as ferramentas de firewall dispõem de recursos para fazer isso, consulte o manual do seu, e faça. Depois que ele estiver instalado e configurado, mantenha-o sempre atualizado e sempre guarde um tempo rever as configurações, para que o Windows tenha sempre os melhores ajustes e proteções.

Abaixo um exemplo de como fechar portas usando o próprio firewall do Windows 7:

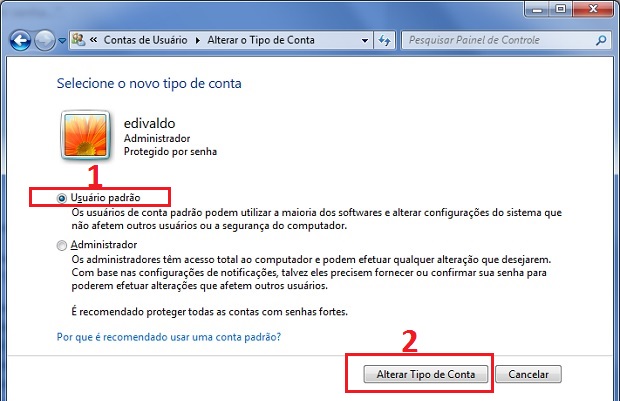

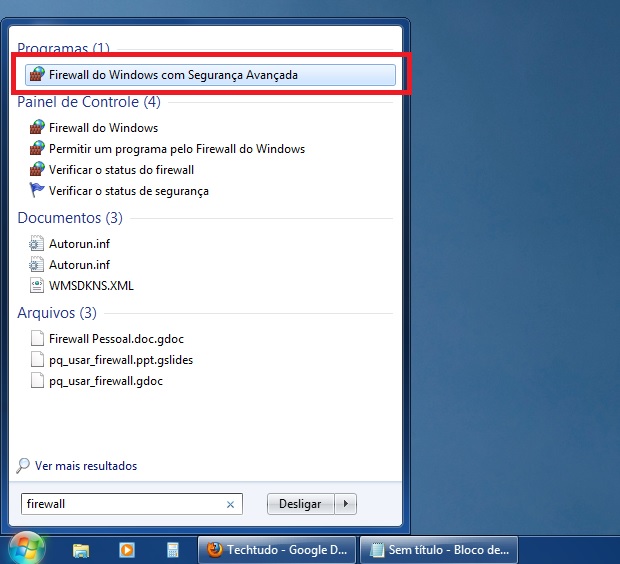

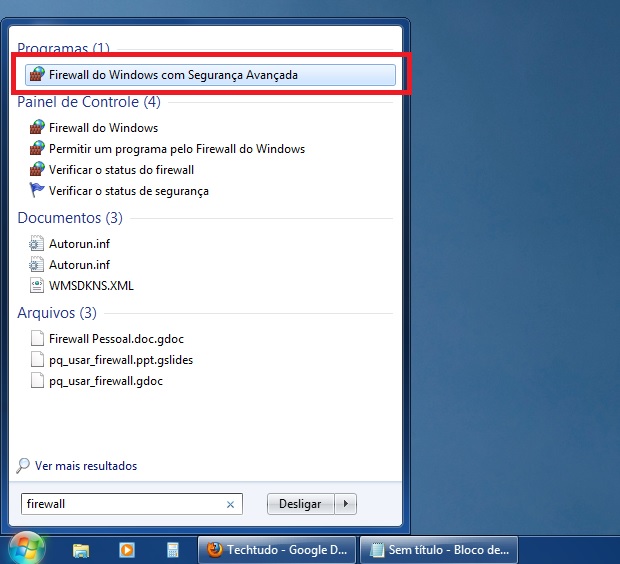

Passo 1. Clique no botão Iniciar e digite “firewall” (sem aspas) na caixa de pesquisa, e depois clique com o botão direito em “Firewall do Windows com Segurança Avançada” e escolha a opção “Executar como administrador” no menu que aparece. Depois digite a senha do administrador para autorizar a execução;

Acessando a configuração avançada do firewall do Windows (Foto: Reprodução/Edivaldo Brito)

Acessando a configuração avançada do firewall do Windows (Foto: Reprodução/Edivaldo Brito)

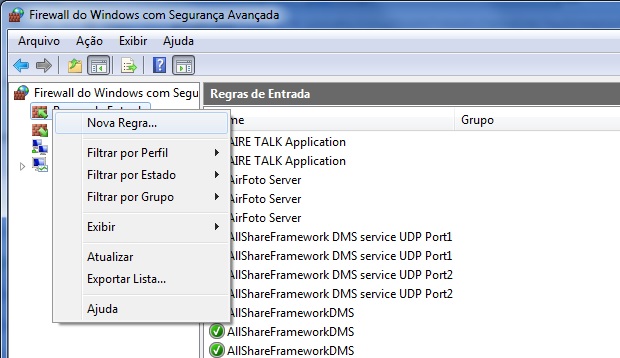

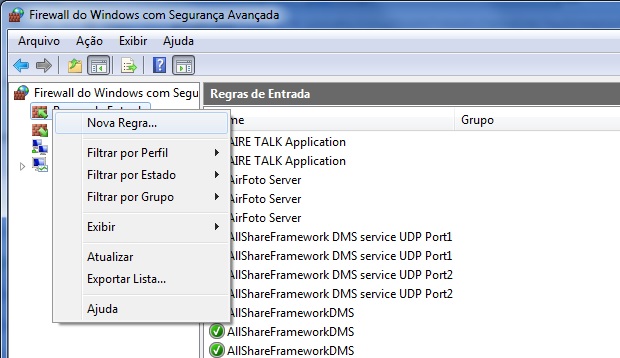

Passo 2. Clique em “Regra de entrada” e depois clique novamente só que com o botão direito do mouse. No menu que aparece, selecione a opção “Nova Regra”;

Iniciando a criação de uma regra no firewall do Windows (Foto: Reprodução/Edivaldo Brito)

Iniciando a criação de uma regra no firewall do Windows (Foto: Reprodução/Edivaldo Brito)

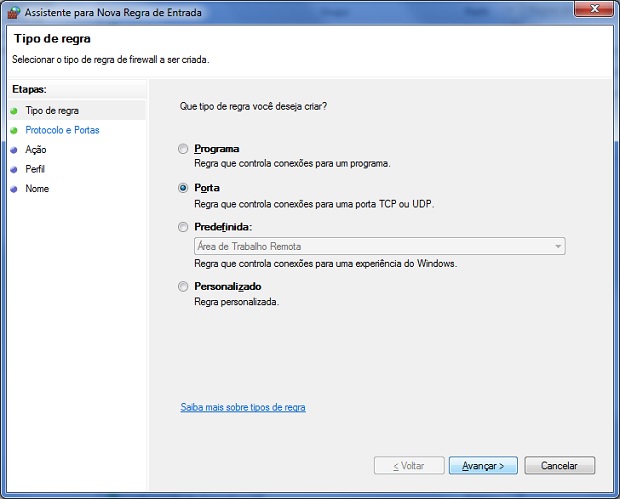

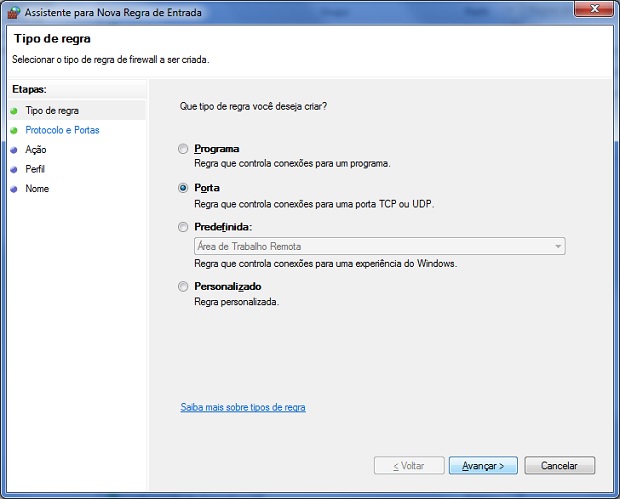

Passo 3. Selecione o item “Porta” e clique em “Avançar”;

Selecionando o tipo de regra (Foto: Reprodução/Edivaldo Brito)

Selecionando o tipo de regra (Foto: Reprodução/Edivaldo Brito)

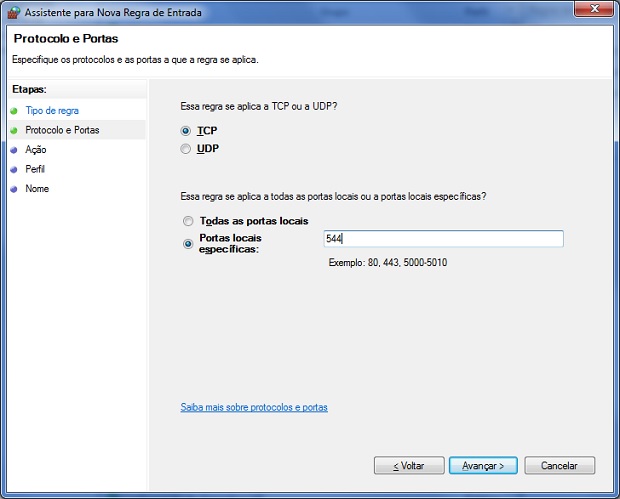

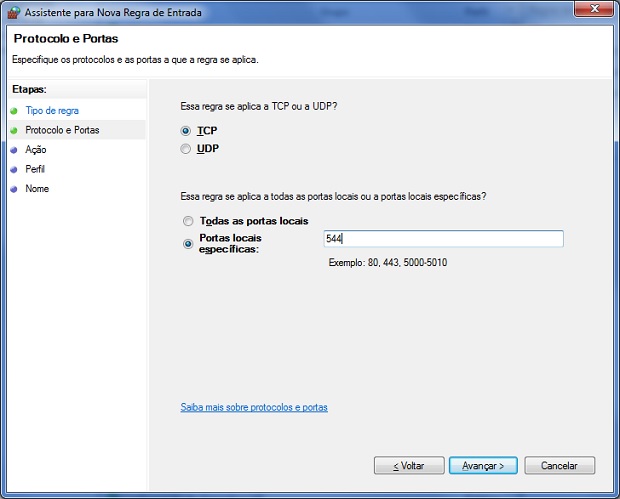

Passo 4. Digite o número da porta e clique no botão “Avançar”;

Digitanto a porta a ser usada na regra (Foto: Reprodução/Edivaldo Brito)

Digitanto a porta a ser usada na regra (Foto: Reprodução/Edivaldo Brito)

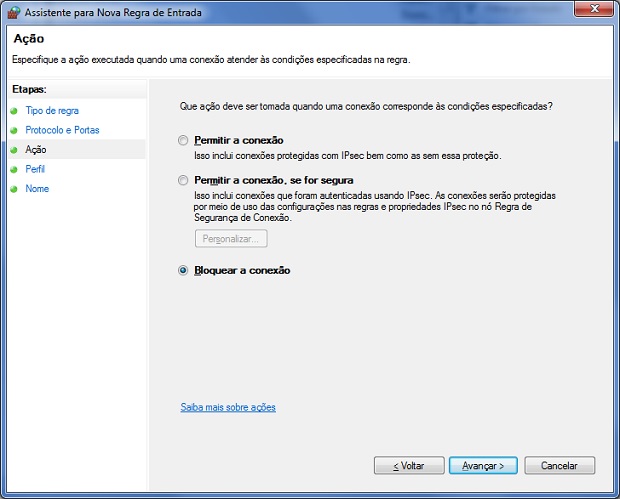

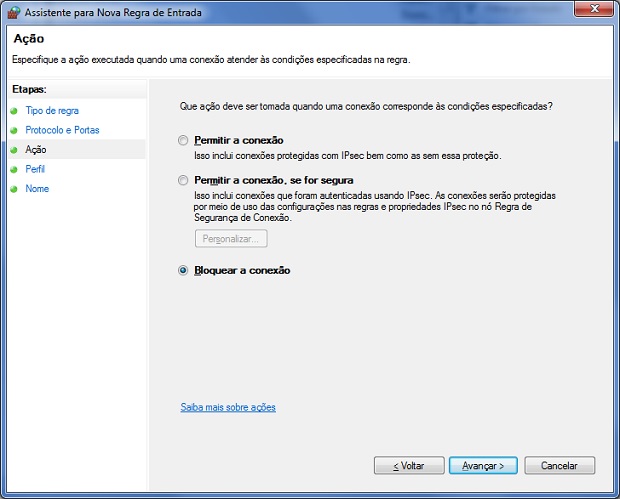

Passo 5. Clique em “Bloquear a conexão” e em seguida clique em “Avançar”;

Escolhendo a ação de bloqueio para a porta (Foto: Reprodução/Edivaldo Brito)

Escolhendo a ação de bloqueio para a porta (Foto: Reprodução/Edivaldo Brito)

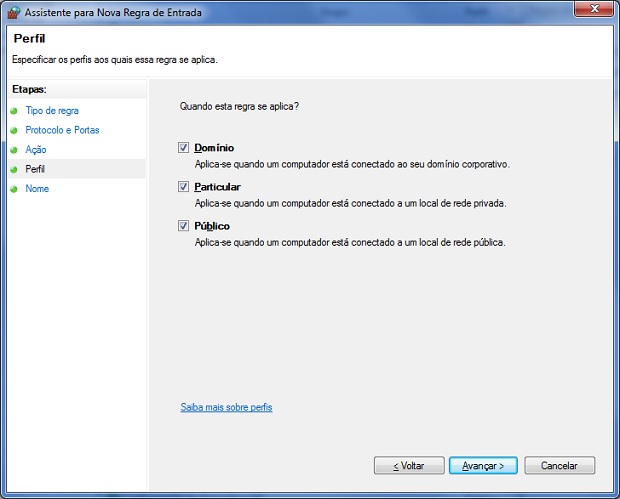

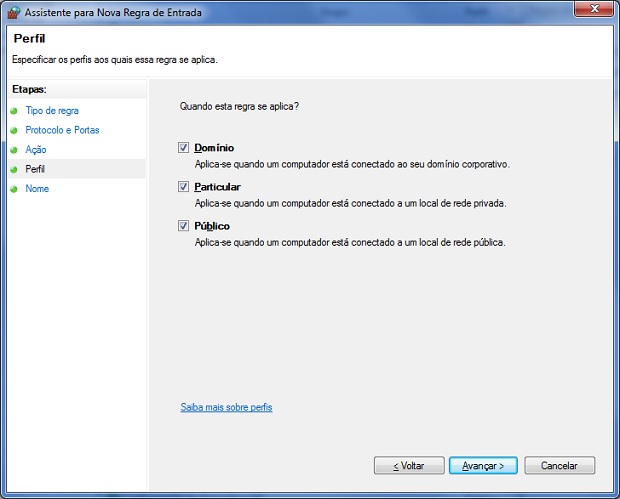

Passo 6. Escolha as redes que deseja bloquear e clique em “Avançar”;

Escolhendo as redes que serão bloqueadas (Foto: Reprodução/Edivaldo Brito)

Escolhendo as redes que serão bloqueadas (Foto: Reprodução/Edivaldo Brito)

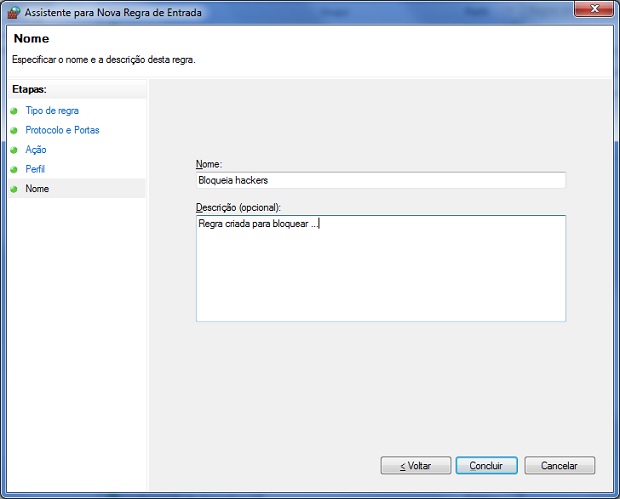

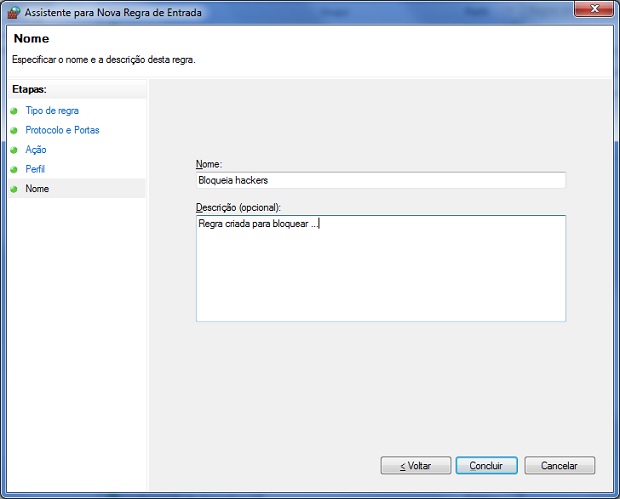

Passo 7. Digite um nome e uma descrição para sua regra e clique em “Concluir”.

Nomeando e descrevendo a regra (Foto: Reprodução/Edivaldo Brito)

Nomeando e descrevendo a regra (Foto: Reprodução/Edivaldo Brito)

Depois, se quiser desbloquear a porta, basta excluir a regra ou abri-la e marcar “Permitir Conexão”;

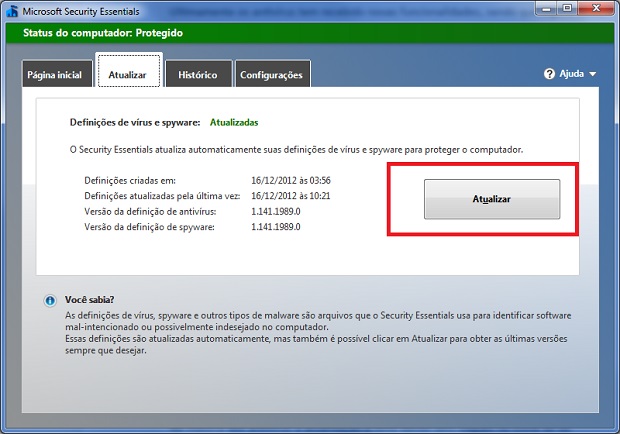

Instale um antivírus e anti spyware e mantenha-o “sempre” atualizado

Enquanto o firewall faz o controle de acesso das portas do computador na rede, o antivírus monitora a ação de programas maliciosos no PC. É comum algumas pessoas confundirem a funcionalidade dessas duas ferramentas, mas eles são diferentes e bastante complementares e suas atividades, por exemplo, uma porta fechada por um firewall pode evitar que um vírus envie informações e a descoberta de um tipo de vírus pode servir de desculpa para fechar uma determinada porta no computador usando o firewall.

Ultimamente os antivírus têm recebido novas funcionalidades, sendo que alguns deles já trazem embutido ferramentas de detecção de spyware, ou até mesmo o firewall. Existem diversas opções de antivírus no mercado e na hora de escolher, dê preferência àqueles que tem um bom histórico de identificação de vírus de programas maliciosos e que matem atualizações constantes. Instale e configure-o seguindo as instruções da empresa produtora, claro, adequando ele às condições do seu PC.

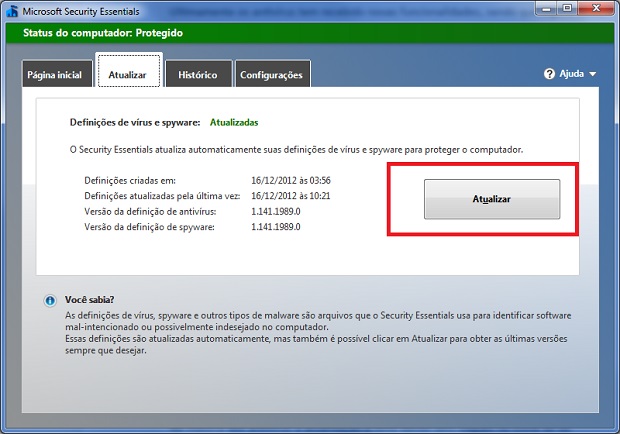

No caso do antivírus, além de utilizar uma configuração “agressiva” para a detecção de infecções, há um outro fator importante que deve ser observado constantemente: as atualizações. Um antivírus desatualizado é uma situação de insegurança, pois no momento em que ele estiver desatualizado e um novo vírus chegar ao seu computador, ele poderá contaminá-lo. Portanto, configure o antivírus para ser atualizado com a maior frequência possível e ainda assim, não confie apenas na atualização automática ou agendamento de atualizações, se você achar necessário, clique na opção de atualizar.

Na maioria dos antivírus a atualização é feita dando dois cliques no ícone do programa (que fica na barra de tarefa do Windows, próximo ao relógio) e quando a tela dele aparecer, clicar na opção referente a execução de atualização.

Atualizando o antivírus (Foto: Reprodução/Edivaldo Brito)

Atualizando o antivírus (Foto: Reprodução/Edivaldo Brito)

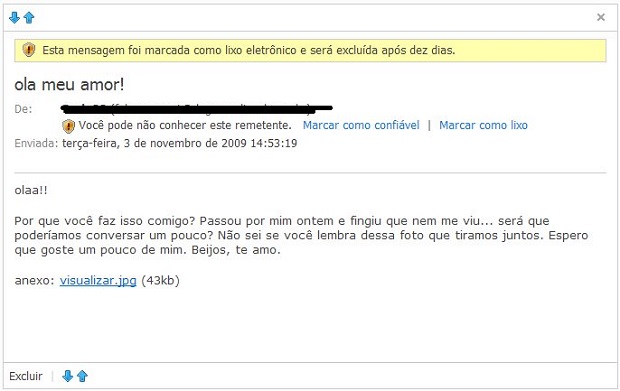

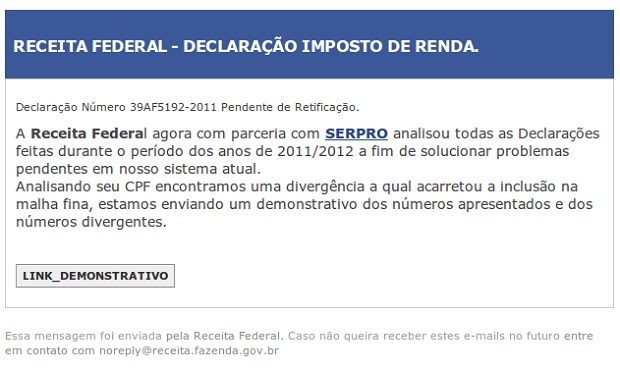

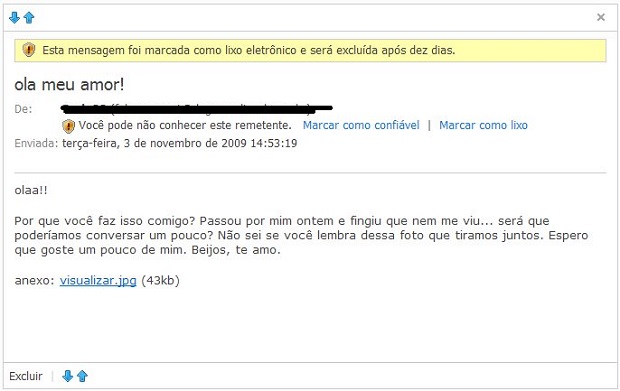

Cuidado com arquivos anexados em e-mail, arquivos enviados e links suspeitos

Mesmo com os privilégios de usuário reduzidos, firewall e antivírus devidamente instalados, ainda é importante evitar clicar em determinados tipos de arquivos (.EXE, .BAT, .VBS, .DOC, .ZIP, .JPG e .PIF e outros) que vêm anexados em e-mail. Esses arquivos normalmente vêm em e-mails com assuntos genéricos com traz informações não confiáveis no corpo da mensagem. Nesses casos, o melhor a fazer é apagar essas mensagens definitivamente.

E-mail com vírus anexado (Foto: Reprodução/Edivaldo Brito)

E-mail com vírus anexado (Foto: Reprodução/Edivaldo Brito)

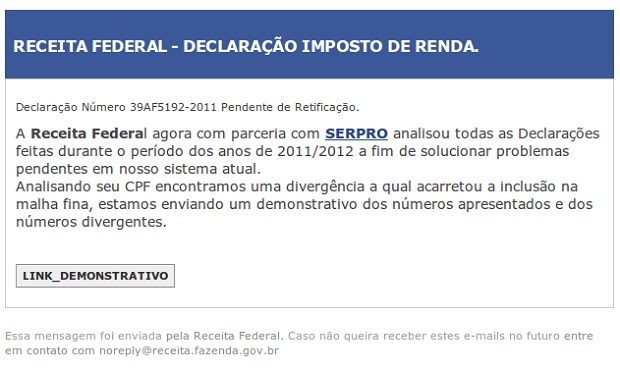

Outra coisa perigosa em e-mails e que deve ser evitada é clicar em links. Usando uma abordagem parecida com os e-mail com anexos perigosos, os e-mails com links são mais diretos e trazem informações que levam o destinatário a acreditar e clicar rapidamente nos links, como por exemplo, “veja suas fotos naquela viagem”. Assim como no caso anterior, não dê crédito ao conteúdo da mensagem e apague-a imediatamente.

O cuidado com links suspeitos deve se estender também ao uso de programas de mensagens eletrônicas. Acontece que muitas pragas digitais são espalhadas utilizando o catálogo de endereços de uma pessoa infectada. Os vírus montam mensagens falsas e se auto enviam para todos os conhecidos da vítima, o que dá a falsa impressão de que a própria está enviando. Nessa hora desconfie dos links e evite clicar neles, se o seu antivírus reconhecer o perigo e lhe avisar, confie nele.

E-mail com link suspeito (Foto: Reprodução/Edivaldo Brito)

E-mail com link suspeito (Foto: Reprodução/Edivaldo Brito)

A disseminação de vírus em comunidades virtuais também é um perigo real, pois é muito comum a troca de arquivos entre seus adeptos. Se você receber um arquivo de uma fonte não for confiável ou o arquivo for bem suspeito, apague-o.

Entretanto, se você quiser realmente receber esse arquivo e acha que seu antivírus irá dar conta, lembre-se que não existe antivírus 100% seguro, por isso tenha certeza de que o arquivo é importante o suficiente para compensar o risco.

Esse tipo de ameaça é bem comum no Windows principalmente por causa da popularidade dele e porque ele reconhece os tipos de arquivos baseando-se na extensão que vêm após o nome, devido a isso, usuários desse sistema devem ter cuidado dobrado com anexos, arquivos e links suspeitos.

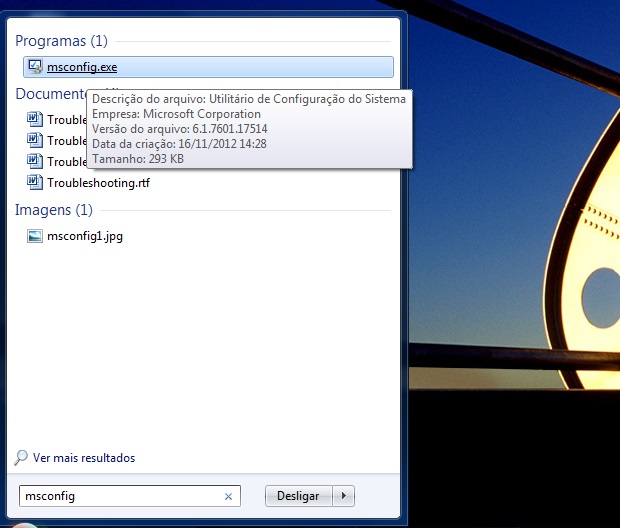

Fique de olho nos aplicativos e serviços que iniciam junto com o Windows

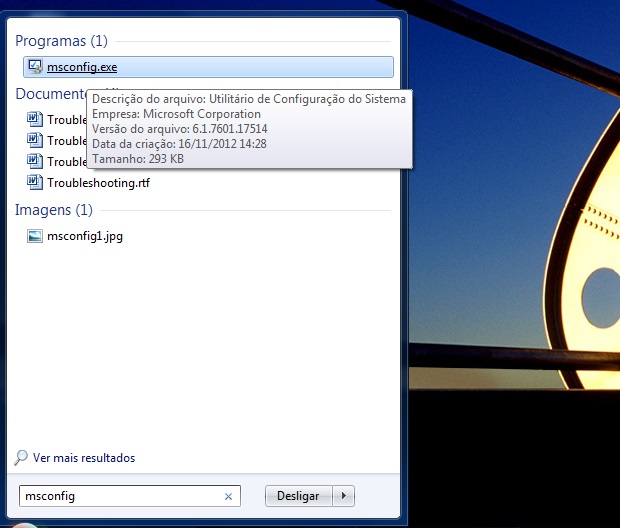

Monitorar os aplicativos e serviços que iniciam junto com o Windows é uma boa medida de segurança e que deve se tornar um hábito para aqueles que querem ter um computador seguro. A melhor abordagem para fazer isso é usar a ferramenta msconfig, Para isso faça o seguinte:

Passo 1. Clique no botão iniciar e na caixa de pesquisa digite “msconfig” (sem as aspas). Clique no aplicativo encontrado e quando for solicitada a senha do administrador, digite-a;

Iniciando o msconfig (Foto: Reprodução/Edivaldo Brito)

Iniciando o msconfig (Foto: Reprodução/Edivaldo Brito)

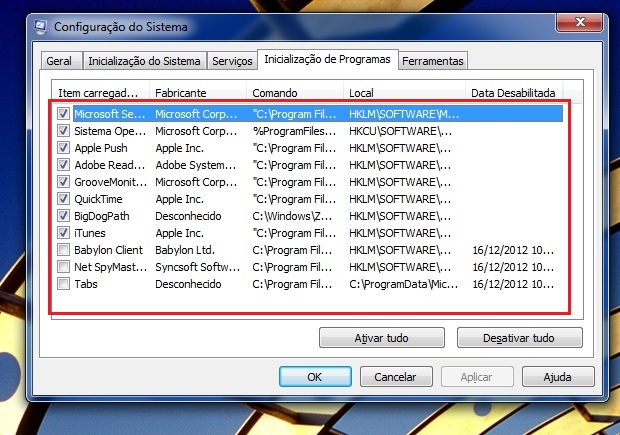

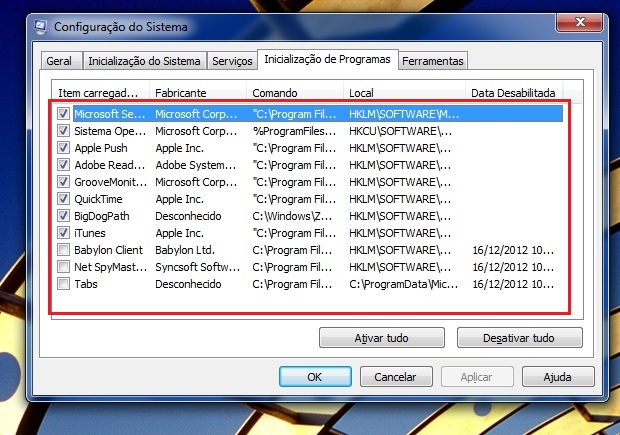

Passo 2. Dentro do aplicativo, clique na aba “Inicialização de Programas” e depois desmarque as opções que você não quer que iniciem junto com o Windows. Lembre-se que é preciso muito cuidado para não desativar algum aplicativo que seja necessário ao funcionamento do Windows e outros programas do seu uso;

Desativando programas da inicialização do Windows (Foto: Reprodução/Edivaldo Brito)

Desativando programas da inicialização do Windows (Foto: Reprodução/Edivaldo Brito)

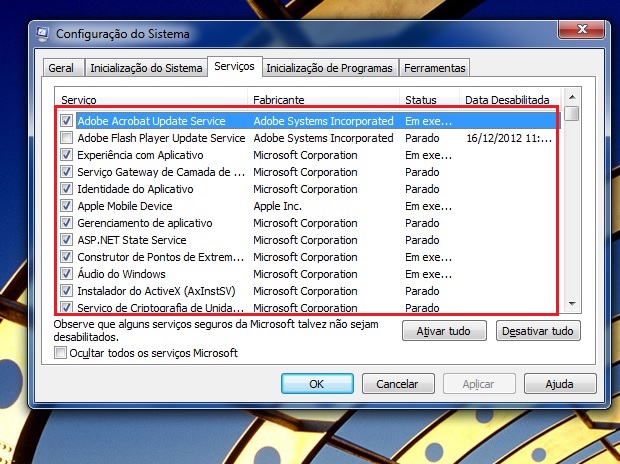

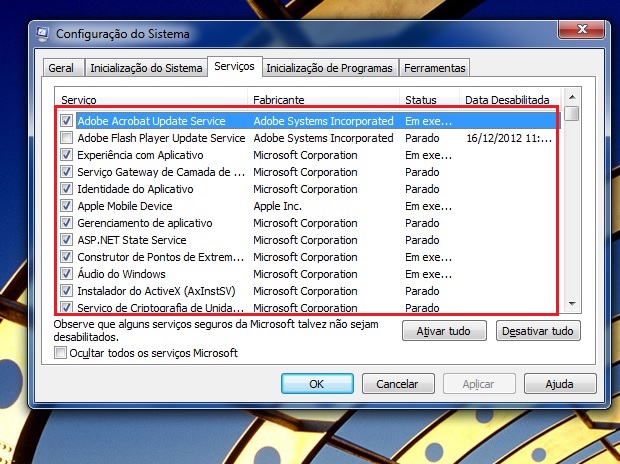

Passo 3. É bom também dar uma boa olhada na aba “Serviços”. O procedimento de modificação é o mesmo do passo anterior, porém, o cuidado na hora de desativar deve ser bem maior, por isso, só mexa nessa aba se tiver realmente certeza do que está fazendo;

Desativando serviços da inicialização do Windows (Foto: Reprodução/Edivaldo Brito)

Desativando serviços da inicialização do Windows (Foto: Reprodução/Edivaldo Brito)

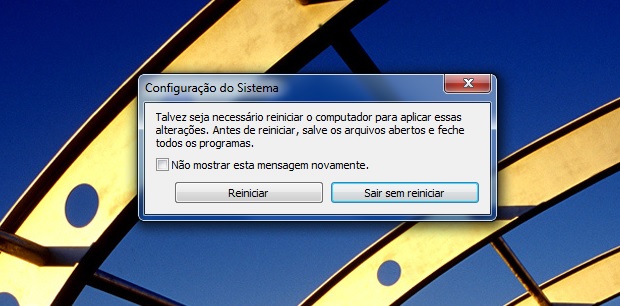

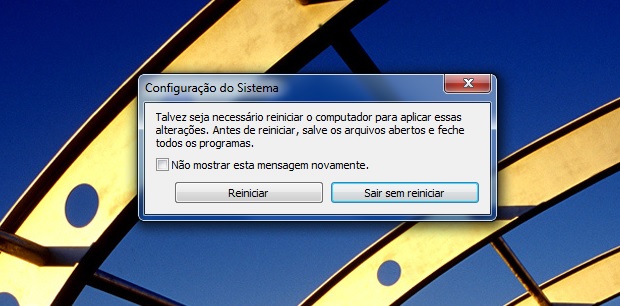

Passo 4. Finalizadas as modificações, clique no botão “Ok”. Será fechada a janela do msconfig e exibida uma mensagem, clique no botão “Reiniciar” para efetivar as mudanças.

Confirmando as alterações (Foto: Reprodução/Edivaldo Brito)

Confirmando as alterações (Foto: Reprodução/Edivaldo Brito)

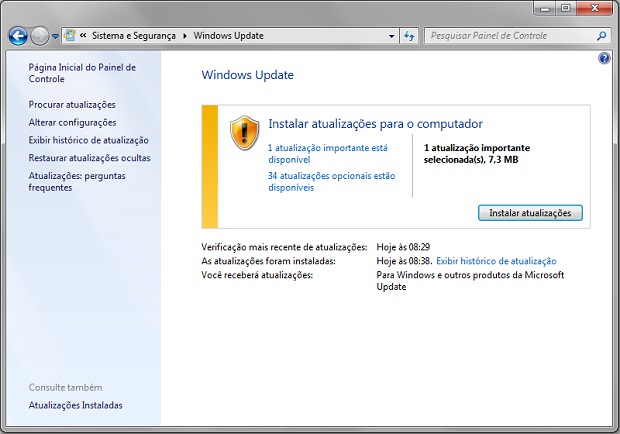

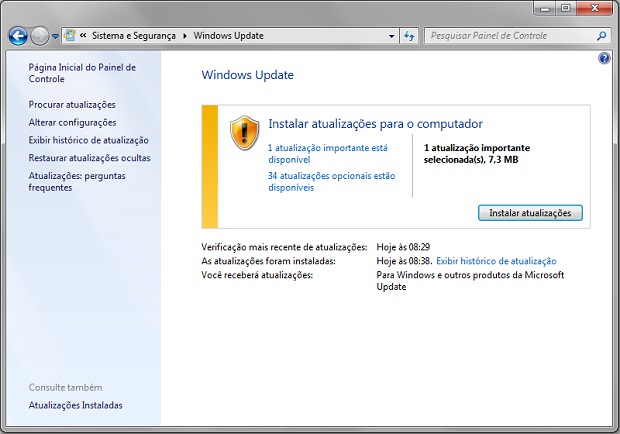

Mantenha o Windows atualizado

Ao manter o Windows atualizado, seu sistema estará menos vulnerável as diversas pragas criadas para ele e como a Microsoft está sempre liberando atualizações para o Windows, é muito importante aplicar esses updates que ela fornece. Para fazer isso, basta apenas

manter o serviço Windows update ativo.

Mantendo o Windows atualizado com o Windows Update (Foto: Reprodução/Edivaldo Brito)

Mantendo o Windows atualizado com o Windows Update (Foto: Reprodução/Edivaldo Brito)

Finalmente, não precisa desligar o computador

Com tantos cuidados, pode até parecer que a única maneira de deixar um sistema Windows completamente seguro será mantendo-o a maior parte do tempo desligado, mas não é. A verdade é a questão da segurança no Windows é algo bem complexo e que exige muitos cuidados, não porque o sistema seja inseguro, ele não é. O maior problema de segurança do Windows é simplesmente o fato dele ser o sistema operacional de desktop mais utilizado no mundo, o que o torna o principal alvo dos criadores de pragas e ferramentas de invasão em geral. Felizmente, se você seguir as dicas acima poderá manter seu sistema seguro.

Fora do ambiente Windows, é importante que a rede Wi-Fi da sua casa esteja bem configurada, para evitar que pessoas com má intenções usem seu acesso à internet para praticar crimes. O ideal é que a sua rede wireless esteja configurada com o padrão de criptografia WPA2, com uma senha de 16 dígitos.

Selo da Anatel aparece na bateria (dir.), e código está na parte branca do interior do aparelho original

Selo da Anatel aparece na bateria (dir.), e código está na parte branca do interior do aparelho original Na foto, feita em uma feira de "produtos alternativos", o smartphone pirata da Samsung possui uma bateria da marca Nokia. Além disso, o modelo "G-Y SIII" não existe na Samsung

Na foto, feita em uma feira de "produtos alternativos", o smartphone pirata da Samsung possui uma bateria da marca Nokia. Além disso, o modelo "G-Y SIII" não existe na Samsung À esquerda, uma cópia pirata do Lumia 920 encontrada em uma feira de itens alternativos - o gadget vem com Android, enquanto o original possui Windows Phone. À direita, o produto original

À esquerda, uma cópia pirata do Lumia 920 encontrada em uma feira de itens alternativos - o gadget vem com Android, enquanto o original possui Windows Phone. À direita, o produto original

Acessando o gerenciamento do computador (Foto: Reprodução/Edivaldo Brito)

Acessando o gerenciamento do computador (Foto: Reprodução/Edivaldo Brito) Acessando as contas de usuário (Foto: Reprodução/Edivaldo Brito)

Acessando as contas de usuário (Foto: Reprodução/Edivaldo Brito) Acessando as propriedades da conta do administrador (Foto: Reprodução/Edivaldo Brito)

Acessando as propriedades da conta do administrador (Foto: Reprodução/Edivaldo Brito) Ativando a conta do administrador (Foto: Reprodução/Edivaldo Brito)

Ativando a conta do administrador (Foto: Reprodução/Edivaldo Brito) Iniciando a definição de senha da conta do administrador (Foto: Reprodução/Edivaldo Brito)

Iniciando a definição de senha da conta do administrador (Foto: Reprodução/Edivaldo Brito) Alerta sobre a definição de senha da conta do administrador (Foto: Reprodução/Edivaldo Brito)

Alerta sobre a definição de senha da conta do administrador (Foto: Reprodução/Edivaldo Brito) Crianda a senha da conta do administrador (Foto: Reprodução/Edivaldo Brito)

Crianda a senha da conta do administrador (Foto: Reprodução/Edivaldo Brito) Acessando o painel de controle (Foto: Reprodução/Edivaldo Brito)

Acessando o painel de controle (Foto: Reprodução/Edivaldo Brito) Acessando as contas de usuários (Foto: Reprodução/Edivaldo Brito)

Acessando as contas de usuários (Foto: Reprodução/Edivaldo Brito) Acessando a tela de alteração do tipo de conta (Foto: Reprodução/Edivaldo Brito)

Acessando a tela de alteração do tipo de conta (Foto: Reprodução/Edivaldo Brito) Alterando o tipo de conta (Foto: Reprodução/Edivaldo Brito)

Alterando o tipo de conta (Foto: Reprodução/Edivaldo Brito) Acessando a configuração avançada do firewall do Windows (Foto: Reprodução/Edivaldo Brito)

Acessando a configuração avançada do firewall do Windows (Foto: Reprodução/Edivaldo Brito) Iniciando a criação de uma regra no firewall do Windows (Foto: Reprodução/Edivaldo Brito)

Iniciando a criação de uma regra no firewall do Windows (Foto: Reprodução/Edivaldo Brito) Selecionando o tipo de regra (Foto: Reprodução/Edivaldo Brito)

Selecionando o tipo de regra (Foto: Reprodução/Edivaldo Brito) Digitanto a porta a ser usada na regra (Foto: Reprodução/Edivaldo Brito)

Digitanto a porta a ser usada na regra (Foto: Reprodução/Edivaldo Brito) Escolhendo a ação de bloqueio para a porta (Foto: Reprodução/Edivaldo Brito)

Escolhendo a ação de bloqueio para a porta (Foto: Reprodução/Edivaldo Brito) Escolhendo as redes que serão bloqueadas (Foto: Reprodução/Edivaldo Brito)

Escolhendo as redes que serão bloqueadas (Foto: Reprodução/Edivaldo Brito) Nomeando e descrevendo a regra (Foto: Reprodução/Edivaldo Brito)

Nomeando e descrevendo a regra (Foto: Reprodução/Edivaldo Brito) Atualizando o antivírus (Foto: Reprodução/Edivaldo Brito)

Atualizando o antivírus (Foto: Reprodução/Edivaldo Brito) E-mail com vírus anexado (Foto: Reprodução/Edivaldo Brito)

E-mail com vírus anexado (Foto: Reprodução/Edivaldo Brito) E-mail com link suspeito (Foto: Reprodução/Edivaldo Brito)

E-mail com link suspeito (Foto: Reprodução/Edivaldo Brito) Iniciando o msconfig (Foto: Reprodução/Edivaldo Brito)

Iniciando o msconfig (Foto: Reprodução/Edivaldo Brito) Desativando programas da inicialização do Windows (Foto: Reprodução/Edivaldo Brito)

Desativando programas da inicialização do Windows (Foto: Reprodução/Edivaldo Brito) Desativando serviços da inicialização do Windows (Foto: Reprodução/Edivaldo Brito)

Desativando serviços da inicialização do Windows (Foto: Reprodução/Edivaldo Brito) Confirmando as alterações (Foto: Reprodução/Edivaldo Brito)

Confirmando as alterações (Foto: Reprodução/Edivaldo Brito) Mantendo o Windows atualizado com o Windows Update (Foto: Reprodução/Edivaldo Brito)

Mantendo o Windows atualizado com o Windows Update (Foto: Reprodução/Edivaldo Brito)